Tor چیست و چگونه کار میکند؟

Tor چیست؟

Tor شبکهای است که امکان مخفیسازی هویت کاربران را در فضای اینترنت فراهم میآورد و از دسترسی سیستمهای نظارتی، مکانیاب و غیره به حریم خصوصی کاربران جلوگیری میکند که برای اتصال به این شبکهٔ امنیتی نیاز به نسخهای خاص و تغییریافته از مرورگر فایرفاکس خواهید داشت که تحتعنوان Tor Browser شناخته میشود

با استفاده از Tor میتوانید در فضای وب بدون شناخته شدن به گشتوگذار بپردازید و این در حالی است که تور به کاربر این امکان را میدهد تا هویت واقعی خود را پنهان نگاه داشته که با این کار از کاربرانش در مقابل جاسوسی و غیره محافظت میکند.

تقریباً میتوان گفت که تور یکی از معدود گزینههای مورداعتماد برای وبگردی ناشناس و امن است که در ادامه بیشتر به بررسی این شبکه خواهیم پرداخت.

تاریخچه Tor

Tor Project یک سازمان غیرانتفاعی است که در حال حاضر توسعه و نگاهداری از Tor را بر عهده دارد و این در حالی است که کمکهای مالی هم غالباً از سمت دولتهای آمریکا، سوئد و برخی اسپانسرهای دیگر ارائه میشود.

Tor بر اساس ایدهٔ Onion Routing که توسط Paul Syverson ،Micheal G Reed و David Goldschlag در آزمایشگاههای Naval آمریکا در دههٔ 90 میلادی توسعه داده شده بود، بنا گردیده است.

نسخهٔ آلفای پروژهٔ The OnionRouter یا به صورت خلاصه TOR توسط Roger Dingledin و Nick Mathewson توسعه داده شد و در بیستم سپتامبر ۲۰۰۲ منتشر شد و نیاز به توضیح هم نیست که توسعهٔ این پروژه نیز زیر چتر مالی Electronic Frontier Foundation یا به اختصار EFF ادامه دارد.

به عبارت دیگر،تور (TOR-The Onion Routing) یک پروژه آزاد و یک پیاده سازی از مدل شبکه پیازی (Onion) هست.

شبکه پیازی یک مدل از شبکه هست که طوری طراحی شده تا کاربر در اون ناشناس بمونه، برای همین پروژه تور این مدل شبکه رو پیاده سازی کرد تا کمکی کرده باشه در این زمینه. توضیحی که لازمه بدم از این به بعد ما راجع به تور صحبت میکنیم نه شبکه پیازی، شما میتونید خودتون برای خودتون یه شبکه پیازی درست کنید با قواعدی کاملا متفاوت با قواعد تور.

Tor چطور کار میکند؟

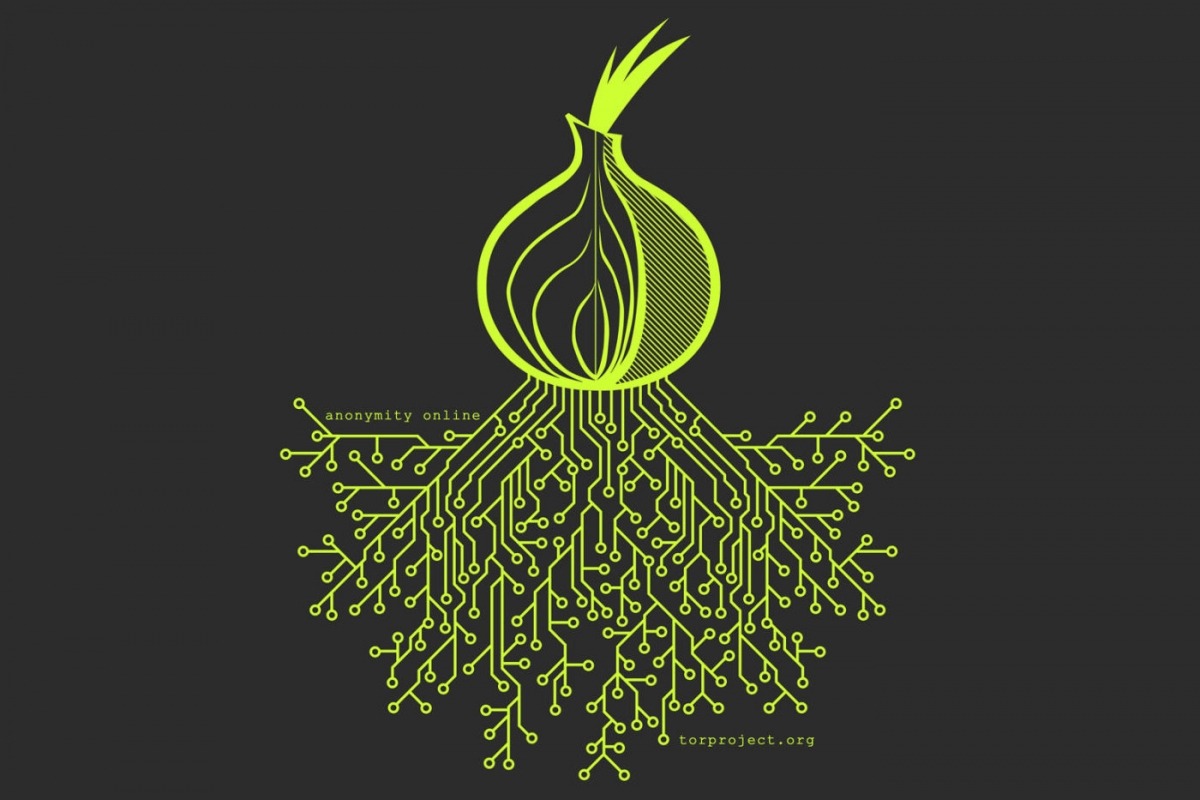

تور با مفهومی تحتعنوان Onion Router (روتر پوستپیازی) کار میکند به این صورت که ابتدا اطلاعات کاربر به اصطلاح اِنکریپت (رمزنگاری) میشود سپس در بین رِلههای مختلفی که در شبکهٔ تور وجود دارد جابهجا میشود.

همچنین اِنکریپشن چندلایه باعث امنیت هویت کاربر میشود که برای درک بهتر سازوکار تور، همانطور که در تصویر زیر ملاحظه میکنید، میتوانید لایههای مختلف یک پیاز را در نظر بگیرید:

در هر رلهٔ تور، یک لایهٔ اِنکریپشن رمزگشایی میشود و باقی اطلاعات به رلهٔ بعدی، که کاملاً تصادفی انتخاب میگردد، ارسال میشود تا به مقصد نهایی برسد و آخرین رله، که اطلاعات را به سرور مورد نظر میدهد،

به عنوان منبع اصلی اطلاعات خواهد بود که در نتیجه پیگیری هویت کاربر یا سرور برای هرگونه سرویس نظارتی کار مشکل و پیچیدهای خواهد بود

(جدای از اینکه سرویس Tor به کاربران امکان گمنامی و ناشناس بودن میدهد، این سرویس را میتوان برای سرویسهای به اصلاح P2P مثل BitTorrent برای دانلود تورنت در بستر اینترنت نیز تنظیم کرد.)

Tor چطور کار میکند

جالب است بدانید که تور توسط برخی آژانسهای امنیتی و اطلاعاتی نیز برای انتقال اسناد محرمانه استفاده میشود (به طور مثال، Edward Snowden نیز از Tor برای افشای اطلاعات دربارهٔ PRISM و ارسال به روزنامههای گاردین و واشنگتنپُست استفاده کرد.)

در عین حال، Tor با یکسری انتقادات شدید نیز مواجه است چرا که چنین سرویسی برای بسیاری فعالیتهای مجرمانه مانند نفوذهای اطلاعاتی، خرید و فروش مواد مخدر و غیره بسیار مناسب است.

همچنین این سرویس توسط گروههای مجرمانه برای ارتباطات در سطح اینترنت بدون اینکه هویتشان فاش شود استفاده میشود و این در حالی است که سرویس تور کار را برای نهادهای اطلاعاتی و امنیتی برای رصد کردن اینگونه مجرمین سایبری بسیار سخت میکند.

در عین حال، از نظر آژانس امنیت ملی آمریکا (NSA)، سرویس Tor نهایت ناشناسی و امنیت در وب است که البته برخی بر این باورند از آنجا که تور از سمت دولت آمریکا حمایت مالی میشود،

در پشت پرده اطلاعات کاربران را در اختیار NSA میگذارد (البته این مورد از سمت Andrew Lewman، مدیر اجرایی تور، کاملاً رد شده است.)

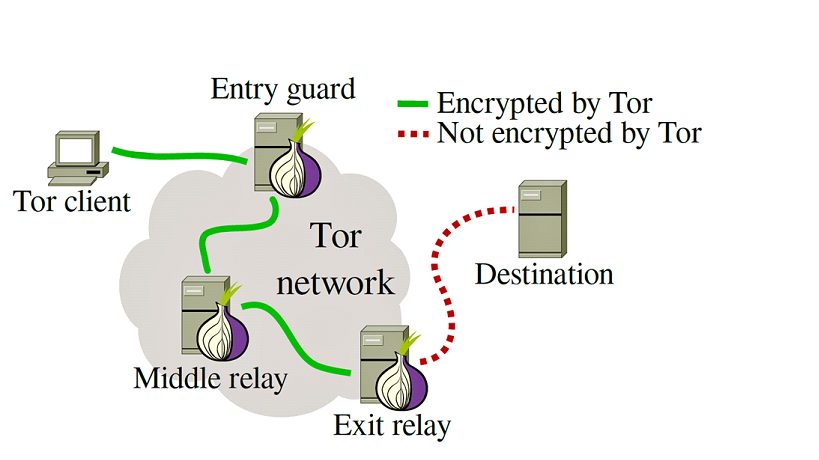

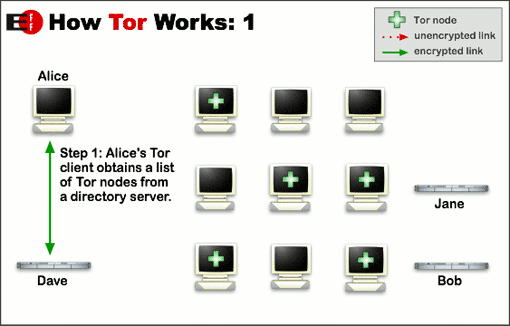

شما برای استفاده از تور باید کلاینت تور رو در رایانه خود نصب کرده باشید. بعد از نصب، کلاینت پس از اجرا در اولین اقدام، لیست گرهها (سرورها) ی تور رو از یک پوشه در سرور تور دریافت میکند. این پوشه در دسترس عموم قرار داره و در اون آدرس گرهها و کلید عمومی اونها قرار داره.

مرحله ۱ – دریافت لیست گره ها

گفتم آدرس سرورها در درسترس عموم قرار داره، پس در دسترس حکومتها و ارائه دهندگان اینترنت و… هم قرار داره! خب اونا اگه بخوان دسترسی شما رو به تور مسدود کنن، اون سرورها رو از دسترس شما خارج میکنن، اینجاست که شما باید برای دسترسی از پل استفاده کنید.

یک سری از گرههای تور هستند که به طور مستقیم در دسترس عموم قرار نمیگیرند، بلکه شما باید یا از سایت تور یا با ایمیل اونها رو دریافت کنید و هر بار مثلا ۳ عدد پل به تصادف انتخاب و برای شما ارسال میشه، اینطوری حکومتها نمیتونه همهی پلهای تور رو یکجا شناسایی و از دسترس خارج کنه! در واقع اگه بخواد چنین کاری کنه باید هزاران ایمیل به تور بزنه و خب تور هم بعد از مدتی دیگه بهش جواب نمیده! چون خیلی زیاد داره درخواست دریافت پل میده!

شما با استفاده از اون سرورهایی که در دسترس عموم نیست و از سایت یا ایمیل گرفتید، به سرور تور وصل شده و آدرس و کلید گرههای دیگه رو که حکومتها مسدود کرده بود رو دانلود میکنید.

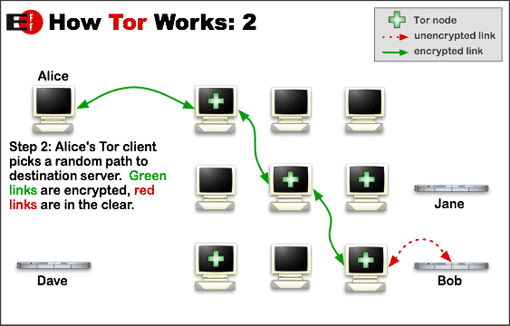

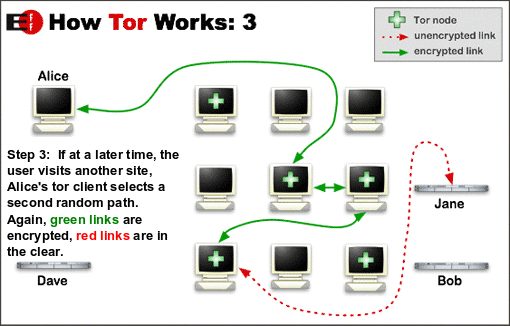

از پوشهی گرههای تور که دانلود شد، به صورت تصادفی تعدادی سرور انتخاب میشوند (“حداقل” ۳ سرور) و به صورت تصادفی ترتیب گرهها مشخص میشود و در نهایت یک گره ورودی، یک گره خروجی و “حداقل” یک گره میانی خواهیم داشت. (از اینجا به بعد برای سادگی توضیح موضوع با این فرض پیش میرویم که دقیقا یک گره میانی داریم و نه بیشتر). به سرورهای انتخاب شده و مرتب شده اصطلاحا زنجیره یا chain یا circuit گفته میشود.

مرحله ۲ – ساخت مدار

حال اگر کامپیوتر ما بستهای ارسال کند، قبل از ارسال با ۳ کلید عمومی (که از پوشه تور دانلود شده بود) به ترتیب خروجی، میانی، ورودی رمز میشود.

لایه لایه بودن رمزگذاری علت نام گذاری شبکه پیازی

سپس به گره ورودی ارسال میشود. گره ورودی با کلید خصوصی خود، اولین لایه از رمز را باز کرده و آن را به گره میانی میدهد. گره ورودی مبدا و گره میانی را میشناسد اما مقصد نهایی پیام و خود پیام را نمیبیند (چون پیام هنوز ۲ بار با کلیدهای گرههای میانی و خروجی رمز شده است).

گره میانی با کلید خصوصی خود، دومین لایه از رمز را باز کرده و آن را به گره خروجی میدهد. گره میانی گره قبل و بعد خود را میشناسد اما نه پیام را میبیند، نه ما را میشناسد و نه مقصد نهایی پیام را میداند.

گره خروجی با کلید خصوصی خود سومین لایه از رمز را باز کرده و پیام ما را به مقصد نهایی میدهد. گره خروجی متن پیام را میبیند و مقصد نهایی و گره ماقبل خود را میشناسد. اما مبدا اصلی پیام را نمیشناسد

سرورهای تور توسط افراد داوطلب به شبکه تور اهدا میشوند. در واقع ممکن است هر کسی از جمله حکومتها و افراد سودجوی دیگر هم به این شبکه سرور اهدا کنند. البته اکثر سرورها با این هدف اهدا میشوند که شبکه تور پابرجا بماند و ما از وجود چنین سرویسی بی بهره نمانیم.

ایراد گره خروجی

گفتیم که گره خروجی متن پیام را میبیند! پس گره آخر (اگر گره خبیثی باشد) میتواند پیامهای ما را شنود کند (هرچند ما را نمیشناسد اما ممکن است بتواند از روی متن پیامها به هویت ما پی ببرد).

این مشکل در صورتی که ارتباط ما SSL باشد وجود نخواهد داشت، در واقع اگر به سایتهایی دسترسی دارید که از پروتکل https استفاده میکنند، نیاز نیست نگران گره خروجی باشید، چون متن پیام برای گره خروجی همچنان رمزگذاری شده است و فقط مقصد نهایی میتواند آن را باز کند.

اما اگر ارتباط ما SSL نباشد، ما در معرض شنود گره خروجی قرار داریم. در این وضعیت در شبکه تور مکانیزمی در نظر گرفته شده که در هر ۱۰ دقیقه، زنجیرهای که استفاده میکردیم کنار گذاشته شود و یک زنجیره جدید ایجاد شود. در واقع گرههای ورودی، میانی و خروجی همگی تغییر میکنند. با این مکانیزم، اگر حتی گره خروجی یک گره خبیث باشد، تنها میتواند ۱۰ دقیقه شما را شنود کند.

ایراد گره خروجی

آیا استفاده از Tor امن و مطمئن است؟

در گذر زمان، خیلیها مدعی شدهاند که ناشناسی Tor را توانستهاند زمرگشایی کنند و هویت واقعی کاربر را فاش سازند که یکی از معروفترین این موارد Bad Apple است

که محققین مدعی شدند که توانستهاند آیپیهای ده هزار کاربر تور که از بیتتورنت استفاده میکردند را شناسایی کنند.

باگ Heartbleed نیز یکی از بزرگترین مشکلهای Tor بوده است که در سال ۲۰۱۴ شبکهٔ تور را برای چند روز از کار انداخت.

Tor نشان داده است که میتواند امنیت و ناشناسی در فضای وب را به کاربرانش بدون هیچ هزینهای ارائه دهد؛ هرچند دولوپرهای Tor نیت بدی در ساختش نداشتهاند،

اما بسیاری از مجرمان این سرویس را به شکل مد نظر خودشان پیکربندی کرده و مورد استفاده قرار میدهند (لازم به ذکر است که سرویسهای مشابه تور همچون I2P و Freenet جزو دیگر شبکههای ناشناس ماندن در بستر اینترنت هستند که به نوعی میتوان آنها را جایگزین Tor قلمداد کرد.)

به طور خلاصه، اگر میخواهید در وب ناشناس باشید، میتوانید از Tor استفاده کنید و از سایتهایی که به شما به دلایل مختلف سرویس نمیدهند استفاده کنید اما به یاد داشته باشید که شاید در شبکهٔ Tor شناسایی افراد سخت و مشکل باشد، اما هرگز غیرممکن نیست!

مقاله ی “ سرویسهای مخفی tor ” می تواند مفید باشد

شما می توانید این مرورگر را از طریق لینک زیر می توانید دانلود کنید